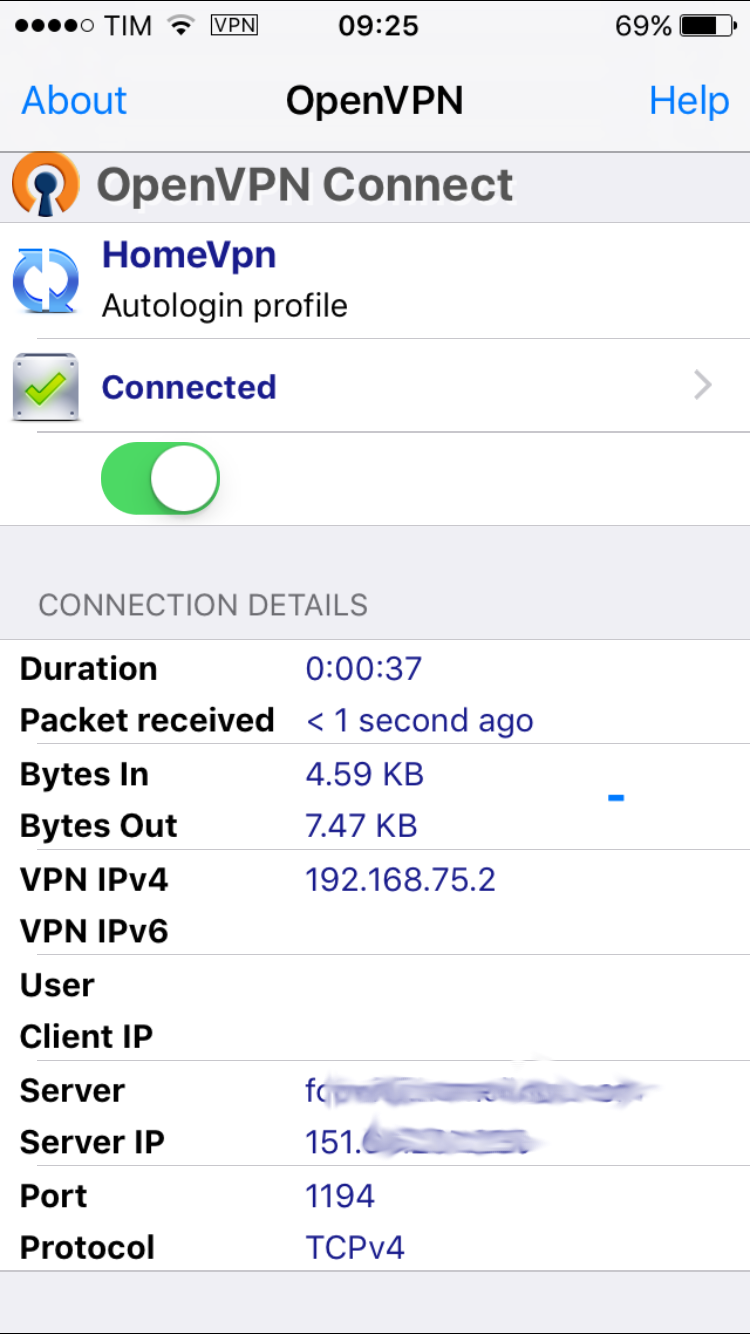

Vodafone Station Revolution OpenVpn e Asus RT-AC68U, dal titolo sembrerebbe tutto facile ma purtroppo non è così. Passando da qualche giorno alla fibra FTTC di Vodafone, ho dovuto fare dei cambiamenti all'interno della mia rete, ma per comprendere la problematica è meglio fare un passo indietro. Il mio vecchio operatore era Infostrada che mette a disposizione dei propri clienti un modem huawei, che si configura con i parametri PPOE con username e password uguali per tutti (benvenuto-ospite). Questo modem supporta il bridge e quindi io lo usavo solo come modem, e tutto il resto lo gestiva il mio Asus RT-AC68U con molta soddisfazione. Il router Asus prima lo utilizzavo con DD-WRT, per poi passare a Asuswrt-Merlin. Dunque tornando alla vodafone station revolution, ho subito pensato di poter replicare la stessa configurazione, ma mi sbagliavo di grosso. La VSR residenziale ha tanti bug, che posso aggirare (quasi tutti) usando il router Asus, ed alcune mancanze, prima di tutto la mancanza della modalità Bridge e PPOE (No user/password), ma questo evidentemente fa parte della loro politica e non entro nel merito. La VSR quindi accede ad internet tramite il Mac Address. Se si cerca di bypassare la VSR utilizzando un router il primo problema si presenta con l'IP pubblico mascherato da un IP locale, in virtù di una doppia wan/doppio nat, e quindi non c'è verso di far funzionare un Dynamic DNS e quindi OpenVpn. Praticamente nei contratti residenziali non c'è modo di rendere la VSR trasparente, come facevo prima col modem huawei infostrada, quindi bisogna cercare di limitare i danni.

Vodafone Station Revolution OpenVpn e Asus RT-AC68U

Configurazione lato VSR:

- Gateway 192.168.1.1 (o qual si voglia)

- WIFI Disabilitato

- DNS Sicuro Disabilitato

- Firewall Disabilitato

- DMZ Abilitato verso 192.168.1.50 o altro IP

- DDNS Abilitato e Configurato

Configurazione lato ASUS:

WAN con IP Statico

- 192.168.1.50

- 255.255.255.0

- 192.168.1.1

LAN

- 192.168.0.1

- 255.255.255.0

WAN – DDNS

Abilitare DDNS, scegliere Custom ed inserire Host Name. Come si può vedere, il router non riesce a raggiungere l'IP pubblico quindi presenta i seguenti errori:

The wireless router currently uses a private WAN IP address.

This router may be in the multiple-NAT environment and DDNS service cannot work in this environment.

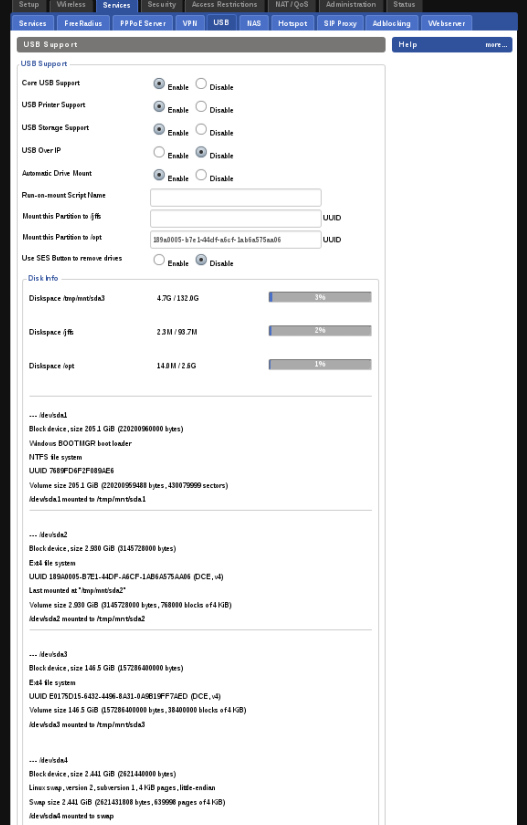

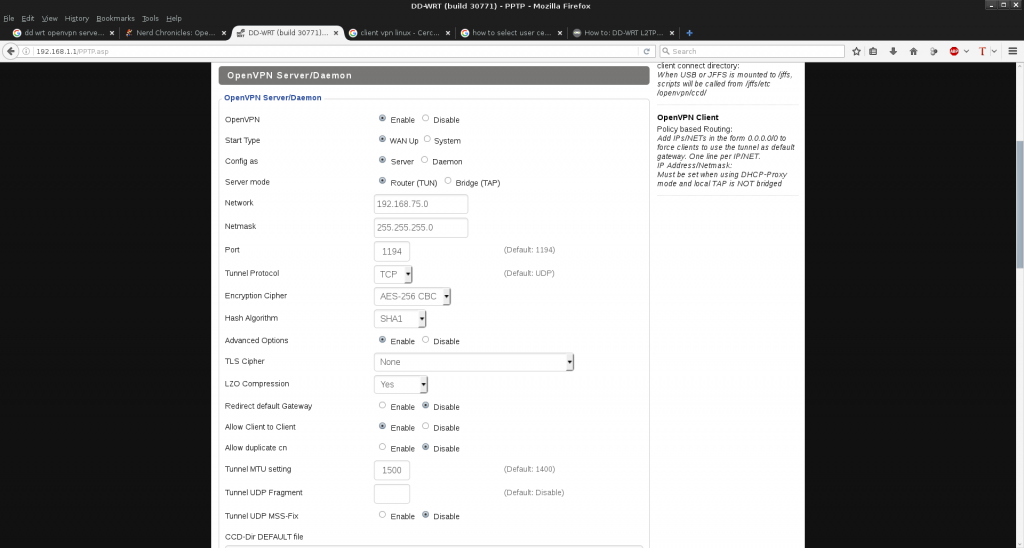

Per risolvere il problema abbiamo bisogno di abilitare SSH in Administartion-System e Enable JFFS custom scripts and configs. Inserire un hard disk esterno con almeno una partizione formattata in ext4 e dopo essere entrati nel router via SSH, installare Entware, con il comando:

entware-setup.sh

che ci permetterà di installare ulteriori programmi che ci serviranno:

opkg list

opkg install nano

verrà creata anche una cartella scripts in /jffs/scripts dove verranno inseriti gli scripts che ci serviranno. Io ho un account con dyndns.org, quindi mi serve uno script che aggiorni sempre il mio ip e che possa comunicarlo al server bypassando la VSR. Portarsi quindi nella cartella scripts e creare lo script up.sh

Asus@RT-AC68U-A088:/jffs/scripts#nano up.sh

ed incollare dentro, adattandolo al proprio host DNS:

#!/bin/sh

while [ ! -n "`ifconfig | grep tun11`" ]; do

sleep 1

done

SERVICE="dyndns"

USER="user_dyndns"

PASS="password_dyndns"

HOST="hostname_dyndns"

IP=$(wget -qO - https://icanhazip.com)

ez-ipupdate -S $SERVICE -u $USER:$PASS -h $HOST -a $IP

exit 0

chmod 700 /jffs/scripts/up.sh

adesso serve un'altro script che ogni 2 ore controlli ed informi il router di un eventuale cambio IP.

nano services-start

ed aggiungere:

#!/bin/sh /usr/sbin/cru a DDNS "0 0,2,4,6,8,10,12,14,16,18,20,22 * * * /jffs/scripts/up.sh

Vodafone Station Revolution OpenVpn e Asus RT-AC68U

a questo punto dovrebbe essere quasi tutto utilizzabile!

enjoy 😉