Connessione wifi da terminale via nmcli

Come configurare la connessione wireless utilizzando il terminale ed nmcli Nelle distribuzioni Linux come Debian e SysLinuxOS, la connessione wireless può essere configurata utilizzando l’interfaccia grafica del sistema Network Manager, ma in alcuni casi può essere necessario utilizzare la riga di comando. In questa guida vedremo come configurare la connessione wireless utilizzando il terminale

In primo luogo, è necessario identificare il nome dell’interfaccia wireless utilizzando il comando seguente:

$ nmcli device status

L’output del comando mostrerà l’elenco delle interfacce di rete disponibili. In questo esempio, l’interfaccia wireless è denominata “wlo1“. Successivamente, è possibile connettersi a una rete wireless WPA/WPA2 utilizzando il comando seguente:

$ nmcli device wifi connect ID ifname wlo1 password PASSWORD_RETE private yes hidden no

Dove “ID” è il nome della rete wireless e “PASSWORD_RETE” è la password della rete wireless. Inoltre, in questo esempio “wlo1” è il nome dell’interfaccia wireless. Se la connessione viene stabilita correttamente, è possibile verificare lo stato della connessione utilizzando il comando seguente:

$ nmcli connection show

$ nmcli device disconnect wlo1

visualizzare le informazioni dettagliate sulla connessione wireless attiva:

$ nmcli connection show ID --show-secrets

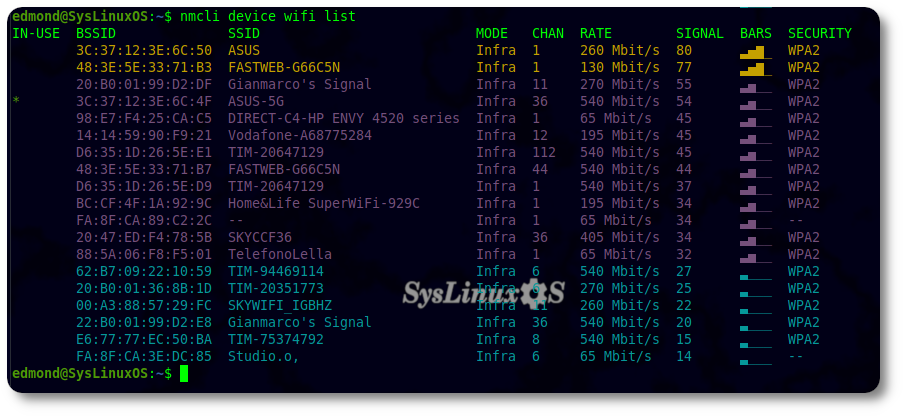

consultare l’elenco delle reti wireless disponibili, inclusi i loro canali, la qualità del segnale e altri dettagli:

$ nmcli device wifi list

$ nmcli device wifi show-password ifname wlo1

$ nmcli connection delete ID

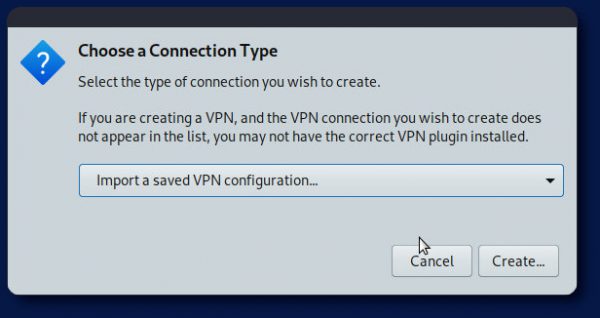

$ nm-connection-editor